在当今数字化时代,网络与信息安全已成为全球关注的焦点。作为信息安全领域的关键分支,逆向工程不仅帮助开发者理解软件的内部工作原理,还能有效识别潜在的安全漏洞,提升软件的安全防护能力。本文将从逆向工程的基础概念入手,逐步深入实战应用,为有志于从事网络与信息安全软件开发的初学者提供一份全面的入门指南。

一、逆向工程基础:概念与工具

逆向工程,简而言之,是通过分析已编译的软件二进制代码,还原其设计思路、算法逻辑或源代码的过程。它广泛应用于软件安全分析、恶意代码研究、漏洞挖掘及软件兼容性开发等领域。入门逆向工程,首先需要掌握以下核心概念:

- 二进制文件格式:了解常见的可执行文件格式,如Windows的PE(Portable Executable)和Linux的ELF(Executable and Linkable Format),是分析软件的基础。

- 汇编语言:逆向工程离不开对汇编语言的熟悉,尤其是x86/x64架构,它能帮助理解程序在CPU层面的执行流程。

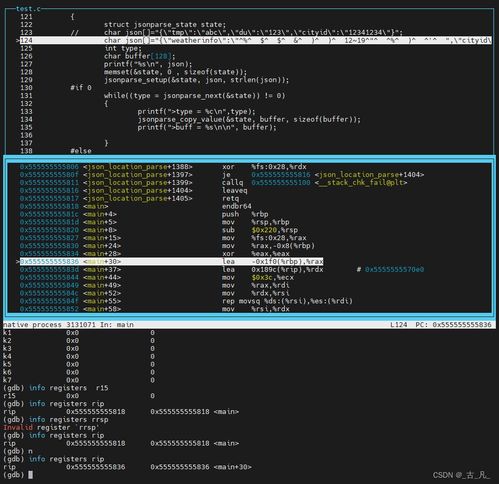

- 调试与反汇编工具:常用工具包括IDA Pro(交互式反汇编器)、Ghidra(开源逆向工具)、OllyDbg(Windows调试器)和GDB(Linux调试器),它们能辅助静态分析和动态调试。

对于初学者,建议从简单的CrackMe(破解练习程序)开始,通过实践熟悉工具操作和基本分析流程。例如,使用IDA Pro查看函数调用关系,或通过调试器跟踪程序运行时的内存变化。

二、逆向工程实战:从漏洞挖掘到安全加固

逆向工程的实战应用是网络与信息安全软件开发的重要组成部分。以下是几个典型的应用场景:

- 漏洞分析与利用:通过逆向分析软件,安全研究人员可以发现缓冲区溢出、整数溢出等常见漏洞。例如,分析一个存在漏洞的网络服务程序,利用逆向技术定位脆弱代码,并编写Exploit(漏洞利用代码)进行测试。这不仅能帮助理解攻击原理,还能为开发安全补丁提供依据。

- 恶意软件分析:逆向工程是分析病毒、木马等恶意软件的关键手段。通过反汇编恶意代码,可以揭示其传播机制、隐藏技术和破坏行为,从而设计出有效的检测与防护方案。例如,使用沙箱环境运行恶意样本,结合动态调试观察其行为。

- 软件保护与加固:逆向技术也可用于开发安全软件,如加密工具、防篡改机制等。通过分析常见破解方法,开发者可以设计更强大的代码混淆、反调试技术来保护知识产权。例如,在软件开发中加入自校验代码,防止被非法修改。

实战中,需注重理论与实践结合。建议参与CTF(Capture The Flag)竞赛或开源安全项目,如分析Metasploit框架中的模块,以提升逆向技能。遵守法律法规和道德准则,仅将逆向技术用于授权测试和教育目的。

三、网络与信息安全软件开发:逆向技能的整合

在网络与信息安全领域,逆向工程是开发高效安全软件的基础。开发者可以将逆向思维融入以下环节:

- 安全功能设计:例如,开发入侵检测系统(IDS)时,通过逆向分析网络协议和攻击载荷,能更准确地识别异常行为。

- 代码审计与测试:在软件开发周期中,利用逆向工具进行黑盒测试,模拟攻击者视角查找潜在漏洞,提升代码健壮性。

- 应急响应与修复:当软件出现安全事件时,逆向分析能快速定位问题根源,辅助开发补丁程序。

逆向工程与其他安全技术(如密码学、网络协议分析)相结合,能构建更全面的安全解决方案。例如,在开发加密通信软件时,逆向分析可能存在的侧信道攻击,优化算法实现。

四、学习路径与资源推荐

对于入门者,建议按以下步骤循序渐进:

- 基础学习:掌握计算机体系结构、操作系统原理和C/C++编程,推荐书籍《深入理解计算机系统》。

- 工具实践:从Ghidra等开源工具开始,通过在线教程(如OpenSecurityTraining)练习反汇编和调试。

- 项目实战:参与GitHub上的安全项目,或使用VulnHub等平台进行漏洞练习。

- 持续进阶:学习高级主题,如内核逆向、移动端逆向(Android/iOS),关注安全会议(如Black Hat)的最新研究。

逆向工程是一门需要耐心和创造力的艺术,它不仅是技术挑战,更是守护网络空间安全的重要武器。通过扎实的基础和持续的实践,开发者能在网络与信息安全领域开辟广阔的职业道路,为构建更安全的数字世界贡献力量。